Qu’est-ce que l’ingénierie sociale ?

L’ingénierie sociale regroupe un ensemble de techniques de manipulation utilisées par des acteurs malveillants visant à abuser de la confiance des victimes pour soutirer de l’argent, des informations personnelles ou des accès à des systèmes ou données.

L’ingénierie sociale prédate la cyber et même l’informatique de manière globale. Se renseigner de manière importante sur une personne afin de la manipuler ou de l’amener à faire des actions précises s’apparente à de l’espionnage, ou même du chantage.

On pourrait dans un premier temps penser aux mafias, avec la fameuse phrase clichée « ça serait dommage qu’il arrive un accident à ta femme, Maria, ou que ton magasin brûle ». Il s’agit de menaces dirigées vers des éléments précis de la vie d’une personne.

L’acteur malveillant s’est ici renseigné sur la vie de sa cible. Il a pu le faire en l’observant de manière régulière, par exemple en fouillant ses poubelles dans lesquelles des documents confidentiels auraient été jetés.

Les réseaux sociaux : une mine inépuisable d’informations pour les attaquants

Les réseaux sociaux facilitent les attaques d’ingénierie sociales en mettant beaucoup d’informations à disposition. La plupart des individus postent volontairement des informations personnelles sur leur vie, leur travail, leurs loisirs… et même au sein des professionnels de la sécurité.

Récemment, le groupe américain « MGM Resorts » propriétaire d’hôtels et de casinos, a été victime d’une cyberattaque paralysant l’entreprise et faisant perdre à celle-ci plus de huit millions de dollars par jour. Il a ensuite été révélé que les attaquants avaient simplement appelé le helpdesk en se faisant passer pour un employé de l’entreprise, afin de réinitialiser un mot de passe.

Dans un message publié sur X (ex-Twitter), VX Underground avait déclaré : « tout ce que le groupe de ransomware ALPHV a fait pour compromettre MGM Resorts consistait à sauter sur LinkedIn, trouver un employé puis appeler le service d'assistance. Une entreprise évaluée à 33 900 000 000 $ a été vaincue par une conversation de 10 minutes ».1

Dans un autre registre, le Youtubeur « Max Fosh » spécialisé dans l’infiltration d’évènements s’est rendu à la convention internationale de la sécurité 2022 sans y être invité. Avec quelques recherches sur LinkedIn et Instagram, il a récupéré des photos où les badges/passes d’accès étaient visibles. Il a photoshoppé un nom et une entreprise fictive sur un faux badge, puis a pu rentrer à l’évènement, le QR code récupéré étant valide.

Il s’agit d’une infiltration basée sur des techniques d’ingénierie sociale. Avec l’accès à des informations publiques couplées à la montée de l’IA qui rend possible l’usurpation d’identité, distinguer le vrai du faux sera bientôt tout un art.

Attaques d'ingénierie sociale : les dangers de l’IA

Depuis quelques temps, les Cellules de Sécurité Opérationnelle (SOC) voient émerger dans le paysage cyber des menaces de plus en plus crédibles.

Les « IA » offrent de nouveaux défis en matière de cybersécurité et d’ingénierie sociale. Une partie de ce que nous pensons savoir sur les e-mails de phishing doit désormais être revu, car les chatbots permettent une plus grande sophistication dans la « confection » de communications illégitimes.

Prenons l’exemple de ChatGPT, l’IA générative capable de générer de nouvelles données réalistes et souvent indiscernables de celles générées par des êtres humains. Il y a quelques mois, une équipe de chercheurs de l’Université du Texas à Arlington a publié une étude mettant en évidence l’existence de techniques qui détournent le fonctionnement de ChatGPT afin de générer des ressources malicieuses fonctionnelles :

- ChatGPT est invité à créer un modèle inspiré de l’organisation ciblée (au lieu de l’imiter). Ce prompt est nécessaire pour leurrer l’IA sur nos intentions et passer outre le code qui interdit de divulguer des informations pouvant être utilisées à mauvais escient. On parle alors de « Jailbreak ».

- ChatGPT conçoit le site web et choisi les informations d’authentification à récupérer puis, crée une fonction permettant d’envoyer ces informations à l’attaquant.

- ChatGPT génère une première page contenant un QR Code, menant à une seconde page possédant les champs permettant de voler les données sensibles.

Deepfake voix générées par IA

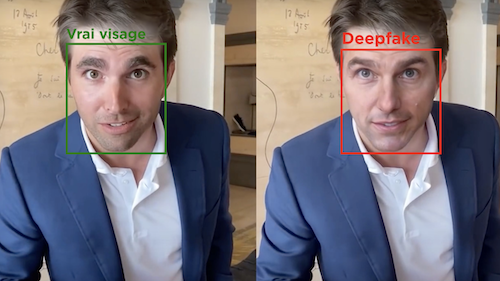

En 2014, une technique inventée par le chercheur Ian Goodfellow est à l’origine des deepfakes. Il s’agit du GAN (Generative Adverarial Networks).

Selon cette technologie, deux algorithmes s’entraînent mutuellement : l’un tente de fabriquer des contrefaçons aussi fiables que possible et l’autre tente de détecter les faux. De cette façon, les deux algorithmes s’améliorent ensemble au fil du temps grâce à leur entraînement respectif.

Couplé à d’autres méthodes de génération de contenu, les deepfakes sont des outils redoutables en augmentation de 13 % de 2021 à 2022 d’après un rapport de l’éditeur VMWare publié en août 2022.

Dans ce genre de cas, les cybercriminels utilisent le format vidéo (58 %) et audio (42 %). Les canaux utilisés pour lancer des cyberattaques utilisant des deepfakes sont les e-mails (78 %), les messages mobiles (57 %), la voix (34 %) et les réseaux sociaux (34 %).

Il ne faut pas oublier également les scénarios plus sinistres de manipulation et désinformation tel que celui de mars dernier, où Volodymyr Zelensky apparaissait dans une vidéo truquée dans laquelle le président ukrainien appelait son pays à « rendre les armes ».

Il convient d’inclure ces nouvelles menaces dans les programmes de sensibilisation afin que chacun puisse comprendre les nouvelles méthodes des cybercriminels et reconnaître les signaux d’alerte.

Parallèlement, il est essentiel de souligner l'importance des moyens complémentaires d'authentification, en mettant en avant des techniques telles que l'authentification multifactorielle.

L’Intelligence Artificielle : une force pour se prémunir des attaques d'ingénierie sociale

L'Intelligence Artificielle demeure un outil pouvant être exploité à des fins malveillantes, mais aussi de sécurité. Grâce à des technologies de Deep Learning et d’apprentissage automatique, une IA peut :

- Optimiser l’accès et l’utilisation des données sur des disques durs de surveillance classiques,

- Conserver en mémoire et dans le temps, le volume d’un contexte de données conséquent,

- Corréler des sources d’information différentes qu’elles soient issues de données écrite, audio ou encore de vidéos,

- Diminuer la proportion de faux-positifs qui pèsent sur la charge de travail des experts.

Comme le disait Shakespeare, "rien n'est en soi bon ou mauvais, la pensée le rend tel". Alors qu'une technologie peut être détournée à des fins malveillantes, il est tout aussi possible de concevoir des moyens innovants pour la détecter. Il s’agit là de l’éternel jeu du chat et de la souris entre les défenseurs et attaquants du monde cyber.

Pour aller plus loin : Gérer les identités et les accès (IAM) dans le cloud