Introduction

Lorsque nous déployons Microsoft 365 au sein d’une organisation, la sécurisation est un passage obligatoire. A l’instar du DevSecOps, il faut idéalement embarquer les équipes sécurité dès le début des projets.

Vous connaissez certainement la méthode « BigBang » ? On ouvre tous les services, les utilisateurs ne sont absolument pas bridés, adoption qui monte forcement en flèche. Cela a l’avantage de pouvoir montrer des KPI d’utilisation qui s’envolent. Puis vient le hardening sécurité. Cela devient un véritable casse-tête pour les équipes sécurité :

- Pourquoi je pouvais faire cela avant et plus maintenant ?

- J’ai développé une solution sur la PowerPlatform, investi 50k€ et maintenant vous me dites que ce n’est plus conforme ?

Je vous propose donc de faire un petite revue des possibilités de sécurisation concernant SharePoint Online (au hasard). C’est quand même là que la plupart de vos données vont être stockées.

L’objectif selon moi est de continuer à fournir un environnement sécurisé tout en assurant une expérience utilisateur fluide. Sinon : chute de l’adoption, réticence, contournement des solutions (Shadow IT is back…).

Contrôler le partage

Il est important de contrôler avec qui les utilisateurs peuvent collaborer. Que ce soit au sein de l’organisation ou à l’extérieur (prestataires, clients, partenaires…).

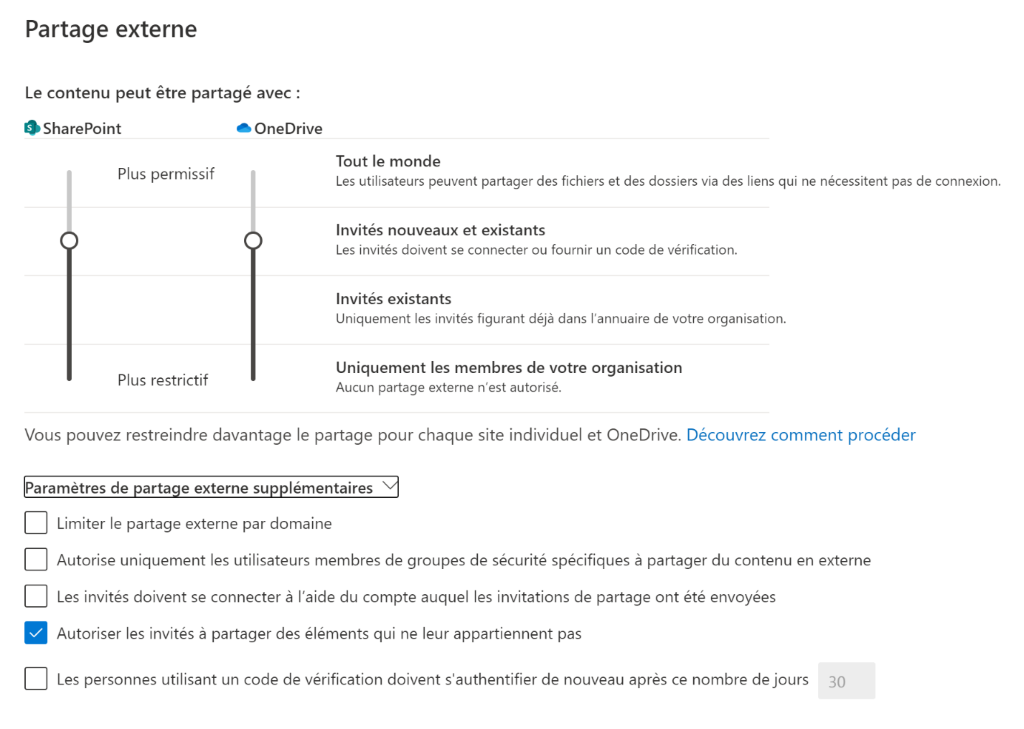

Nous pouvons :

- Décider d’appliquer un niveau maximum de partage pour l’organisation. Cela va de l’interdiction complète de partage avec l’extérieur jusqu’à la possibilité de partager sans que l’utilisateur avec qui vous partagez ait besoin de s’authentifier.

- Décider de limiter le partage par domaine. Intéressant si vous avez des partenaires connus et identifiés à l’échelle de l’organisation. Vous pouvez par exemple permettre la prise en charge d’autres domaines en imaginant un flux de validation (Power Automate). Pas évident à mettre en place pour les organisations de taille importante.

- Décider de n’autoriser que certaines personnes de votre organisation à collaborer avec l’extérieur. Idem que précédemment, difficile à gérer dans les grandes organisations.

- Paramétrer par défaut le type de lien de partage. Liens « Tout le monde », Liens « Membres de votre organisation, Liens « Personnes spécifiques ». Ici un focus s’impose pour la formation des utilisateurs, il faut qu’ils comprennent bien pour quels usages chacune de ses options est à privilégier.

La plupart de ces paramètres sont accessibles depuis le centre d’administration SharePoint.

Classifier et Protéger

L’idée ici est d’être en capacité de classer vos sites et documents. Une fois cette classification effectuée, vous pouvez régir leur utilisation.

Le but est créer un environnement sécurisé (éviter les partages accidentels ou intentionnels) tout en facilitant le travail de vos utilisateurs. N’oubliez pas, si le paramétrage n’est pas adapté, les utilisateurs s’appuieront sur d’autres outils que vous ne validez pas forcément, comme des espaces de stockages tiers.

Etiquettes de confidentialité

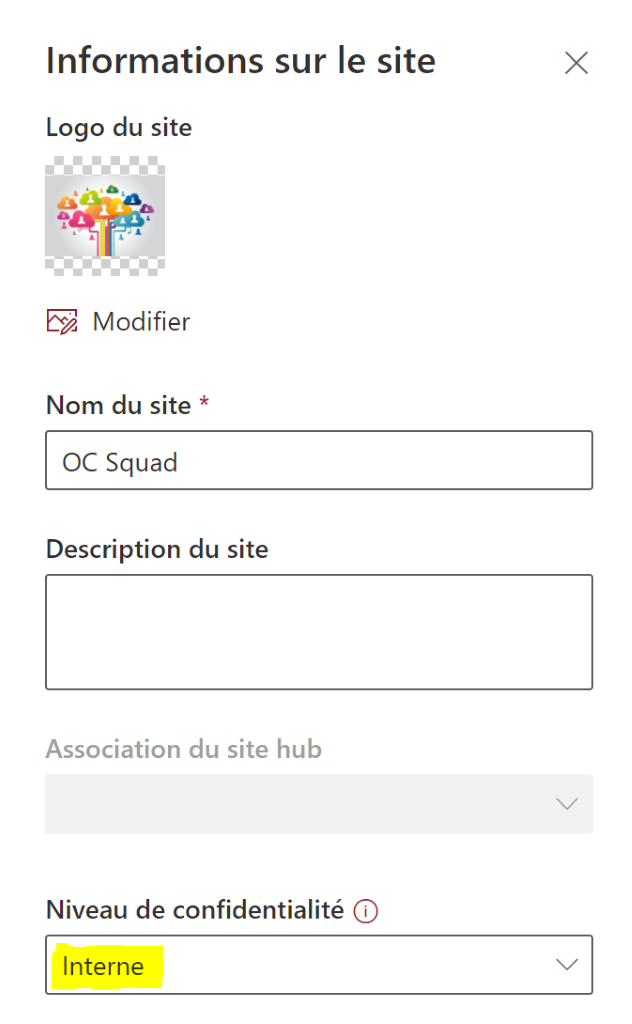

Vous pouvez appliquer des « étiquettes de confidentialité » pour classer vos sites. C’est aussi possible pour les équipes Teams et les Groupes. C’est même désormais possible pour SQL et les fichiers dans des Blob Azure grâce à Azure Purview.

Ici, un exemple de site SharePoint classifié « Interne » :

Pour résumé, lorsque cette étiquette est appliquée à un site SharePoint :

- Seuls les propriétaires et membres peuvent accéder au site,

- Seuls les propriétaires peuvent ajouter des membres,

- Aucun externe ne peut être ajouté au site,

- Aucun partage externe n’est possible,

- Seuls les appareils gérés (Azure AD joined ou inscrits dans Intune) peuvent accéder au site.

Protection contre la perte de donnée

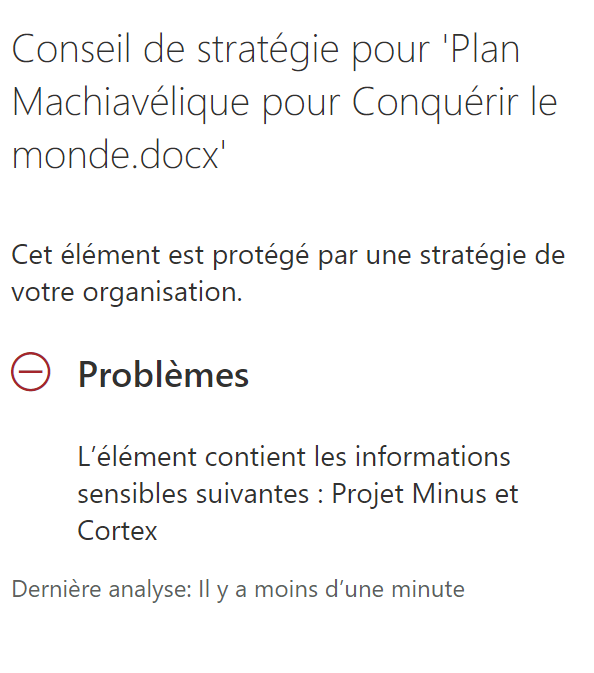

L’idée ici est d’identifier automatiquement des types de données sensibles et d’appliquer des actions à la suite de cette détection.

En voici un exemple :

Nous souhaitons identifier toutes les données concernant un projet « Minus et Cortex » présentent dans un site SharePoint. A la détection de ce type de données, nous souhaitons notifier l’utilisateur qui les manipule pour l’avertir du caractère sensible de l’information.

Voici un exemple :

Lorsqu’un des mots clés « Minus » ou « Cortex » ou « Conquérir le monde » est détecté, l’utilisateur est notifié :

Il est également possible de bloquer le partage du document.

Gestion de l’accès

Il est important de s’assurer que les équipements et personnes qui vont se connecter sont conformes aux stratégies de l’organisation.

Plusieurs outils peuvent aider à obtenir ce résultat :

La gestion des appareils

Il est possible de gérer des PC et des Mac. Mais aussi des mobiles (Android et iOS), même des postes sous Linux !

Avec cet outil, nous pouvons aisément effacer les données de l’entreprise à distance, n’autoriser l’accès que si l’appareil répond aux exigences de l’organisation en termes de mises à jour ou encore empêcher le copier-coller d’informations vers des applications non autorisées.

Attention à la gestion des invités, ils auront évidemment tendance à utiliser des postes non gérés par l’organisation, donc un focus particulier s’impose concernant ce point.

Accès conditionnel

Désormais connu et recommandé, ce service permet d’empêcher des utilisateurs d’accéder à des ressources en fonction de conditions. Il permet également de « challenger » les utilisateurs en cas de doute, en exigeant le MFA.

Conclusion

Voilà pour une brève description des possibilités de sécurisation et mise en conformité appliquées à SharePoint Online. Je n’ai pas parlé des rapports ni d’un outil incroyable : Microsoft Cloud App Security mais le monitoring en temps réel et les alertes doivent évidemment être de la partie.