Présentation de Microsoft EndPoint Manager et Intune

Microsoft Endpoint Manager est une plateforme de gestion des terminaux qui combine les capacités de SCCM et d'Intune dans une solution intégrée pour gérer tous les appareils au sein d'une organisation, qu'ils soient sous Windows, macOS, iOS ou Android.

Intune est un service cloud qui se concentre sur la gestion des appareils mobiles (MDM) et la gestion des applications (MAM). Intune permet aux entreprises de simplifier la gestion des PC, des Mac et des devices mobiles (tablettes, téléphones iOS, Android…)

En termes de gestion des applications, Intune propose des fonctionnalités intéressantes :

- Ajout et affectation des applications sur des appareils inscrits ou non.

- Mise à disposition d’un portail d'entreprise dans lequel on retrouve des applications grand public et des applications d'entreprise qu’on peut intégrer.

- Protection des données de l'entreprise, notamment au travers des applications, en utilisant des stratégies de protection des applications.

En termes de gestion de devices, on retrouve deux grands scénarii :

- Un scénario autour du corporate device (appartenant à l’entreprise) avec inscription obligatoire dans Intune et dans lequel on va intégrer des stratégies de configuration, du paramétrage de sécurité, etc.

- Dans le contexte BYOD : possibilité d’accéder aux données et aux applications de l'entreprise sans inscription obligatoire, en sécurisant les accès avec du MFA. Il est donc possible de proposer aux utilisateurs d'enregistrer leur device personnel dans l'organisation afin que ce device soit complètement géré par Intune. On peut par ailleurs mettre en place des stratégies de configuration, de paramétrage, de sécurisation, etc comme si on était sur un mobile corporate.

Comment mettre à profit Intune pour gérer la sécurité avec Endpoint Security ?

En matière de Modern Workplace, la sécurité est un vaste domaine qui impacte le device, les applications et les données d’utilisation. C’est pourquoi, on va s’attacher à comprendre les devices de l'utilisateur et les usages qu'il en fait.

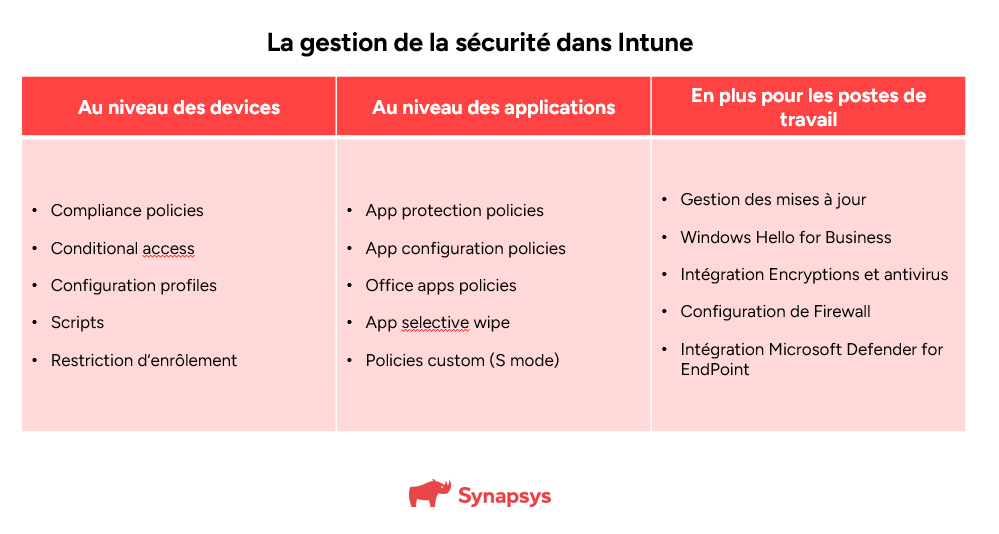

Plusieurs éléments permettent à Intune de gérer la sécurité des devices :

- Compliance Policies : vérifier qu'un device est bien apte et conforme pour se connecter aux informations de l'entreprise.

- Règles d'accès conditionnel : vérifier que l'utilisateur est bien celui qui prétend et que le device utilisé est bien connu et identifié.

- Configurations de profile : définir un ensemble de paramétrages et de configurations pour assurer la compliance des devices.

- Envoyer sur les devices des scripts à exécuter par le biais d’Intune.

- Restrictions d'enrôlement (par exemple : on n’autorise pas les iPhones jailbreakés).

Tous ces aspects seront applicables sur l'ensemble des devices gérés par Intune (PC, Mac, tablettes, smartphones, Surfaces, HoloLens...)

Au niveau de la sécurité des applications, Intune va permettre de :

- Applications Protection Policies : il s’agit de politiques qui permettent de protéger les applications en s’assurant que les applications utilisées sont bien celles mises à disposition par l'entreprise.

- Politiques de configuration des applications : possibilité d’être restrictif sur les applications à utiliser et les paramétrages associés.

- Policies spécifiques pour les applications de la suite Office.

- « Selective Wipe » dans un contexte BYOD : consiste à effacer les données et les applications liées à l'entreprise sans effacer le reste des données de l’appareil personnel.

- Policies Custom pour les différentes plateformes.

Certaines fonctionnalités dans Intune sont spécifiques aux postes de travail :

- Gestion des mises à jour,

- Implémentation de Windows Hello for Business,

- Intégration encryptions et antivirus,

- Configuration de Firewall,

- Intégration de Microsoft Defender for EndPoint.

La protection des devices et des applications avec Intune

Il est possible de déployer des stratégies de conformité et de configuration des appareils pour répondre à des objectifs de sécurité. Concernant la protection des devices, deux axes sont à anticiper :

- Les profils de paramétrage : configuration de certificats pour l'authentification, définition des comportements de mise à jour des logiciels, etc.

- Les profils de conformité : vérification de la compliance des devices, versions des systèmes d'exploitation, chiffrement des disques, vérification du niveau de menace spécifique, etc.

Pour la protection des applications avec Intune, on va retrouver différents éléments :

- Les applicationsgérées au travers de stratégies de protection des applications sont applicables sur les appareils inscrits ou non (selon le scénario MDM ou MAM).

- Les applications gérées par Intune permettent de travailler avec des données d'entreprise et d’utiliser ses données personnelles.

- L'application qui est gérée est la seule qui peut être utilisée pour accéder aux données d'entreprise.

Dans Microsoft, certaines actions ne sont pas permises techniquement. Par exemple, dans la console d’Intune, en fonction du mode d'enrôlement, certaines options sont grisées comme la possibilité de wipe des appareils personnels qui ont été enrôlés dans Intune. Effectivement, certaines actions peuvent être interdites par Microsoft dans la console elle-même car aucune entreprise a vocation à réinitialiser un appareil qui n'appartient pas à l'entreprise.

Endpoint Security : la gestion des données dans Microsoft EndPoint Manager

Les données professionnelles vont être sécurisées à travers 4 éléments :

- Protection du device, du système et de la donnée lorsque le device est perdu ou volé.

- Séparation de la donnée.

- Leak Protection pour se prémunir d'avoir des utilisateurs non autorisés qui utilisent des applications capables d'accéder à la donnée.

- Sharing protection pour protéger la donnée lorsqu'on la partage avec d'autres personnes, que ce soit au sein de l'entreprise ou en dehors de l'entreprise.

Il est important de se baser sur la Protection des information windows (WIP) d’Intune pour gérer la liste des applications qui vont être protégées, les emplacements réseau de l'entreprise, le niveau de protection attendu et les paramètres de chiffrement.

Avec Windows Information Protection (WIP), on peut créer des stratégies de protection des applications dans Intune, soit avec l'inscription d'appareils (MDM) soit sans inscription de l'appareil (MAM) :

- MAM peut réinitialiser de manière sélective les données d’entreprise à partir de l’appareil personnel d’un utilisateur

- MAM ne prend en charge d’un seul utilisateur par appareil,

- Seul MDM peut utiliser des stratégies CSP BitLocker,

- Si le même utilisateur et le même appareil sont ciblés pour MDM et MAM, la stratégie MDM est appliquée aux appareils joints à Azure AD.

Mobile Threat Defense et Intune

Un Mobile Threat Defense (MTD) est un antivirus qu'on va déployer sur les device des utilisateurs. Le MTD est donc une app qui vient s'associer à Intune. Il existe plusieurs MTD pour Windows, Android ou iOS :

- Active Shield Enterprise,

- Microsoft Defender for EndPoint (version Enterprise)

- Lookout for Work,

- Pradeo Security,

- Harmony Mobile Protect,

- SEP Mobile (Symantec Endpoint Protection),

- Sophos Intercept X for Mobile,

- Wandera,

- Zimperium Mobile IPS (zIPS)

Microsoft Defender for EndPoint offre des fonctionnalités complémentaires assez intéressantes telles que :

- Installation des applications : avertir les utilisateurs lorsque les fichiers APK des applications sont corrompus ou des applications qui ont des comportements un peu détournés.

- Blocages automatiques sur un navigateur, une page web, un lien malveillant, un courrier électronique, etc.

La gestion est basée sur le cloud, ce qui permet d’offrir une vraie expérience SecOps pour les équipes de sécurité qui peuvent centraliser les alertes et de pouvoir investiguer sur les différents incidents et trouver le meilleur moyen d'y répondre.