Le nec plus ultra du hardening de BIOS par HP

En ce début d’année 2022, HP a lancé silencieusement la version Cloud de HP Sure Admin en la rebaptisant HP Connect. Cette solution vous permet de mettre en place du MFA pour l’accès au BIOS (Basic Input Output System) de vos machines.

La sécurité dans le domaine des systèmes d’informations est un enjeu majeur depuis déjà plusieurs décennies. L’objectif est de protéger les données de nos entreprises contre les individus mal intentionnés. Aujourd’hui, tous les acteurs de l’IT ne sont pas sans savoir que le risque le plus important provient de l’utilisateur. C’est pourquoi tous les organismes du secteur poussent les entreprises à impliquer leurs collaborateurs dans ce processus de sécurisation de l’information.

Chaque jour, de nouvelles failles sont découvertes et les équipes IT doivent régulièrement déployer des mises à jour afin d’y remédier rapidement. Le poste de travail reste le premier front que les ingénieurs doivent défendre au quotidien. Toutefois, il reste certaines failles auxquelles nous restons impuissants lorsqu’il s’agit de poste de travail, en particulier des laptops.

L’une d’entre elle est la sécurisation du BIOS. Cela peut s’avérer très problématique pour une entreprise lorsqu’un poste est perdu ou volé. En 2022, toutes les entreprises se doivent d'avoir des solutions en place pour sécuriser leurs postes de travail.

10 outils essentiels à connaître

- Chiffrement des disques du poste de travail : Microsoft BitLocker

- Blocage des périphériques de stockage USB : DLP, FRP

- Sécurisation de l’accès au compte Administrateur local : LAPS

- Présence d’une suite antivirale et antispam sur tout le parc : Defender, McAfee, Symantec

- Déploiement des mises à jour de sécurité sur le parc : WSUS, WUfB

- Gestion du versionning des applications, des drivers : Intune, MECM, WSO

- Backup des données et personnalisations des users : OneDrive, ESR

- Stratégies de contrôle d’accès : profil de configuration, accès conditionnel, GPO

- Vérification de l’identité de l’user : MFA, WHfB, SSPR

- Solution de sécurisation du trafic réseau : Firewall, Proxy, VPN

Chez Synapsys, la mise en place et le maintien en condition de ces outils sont pleinement maitrisés par nos experts Modern Workplace. Il s’agit également des points sur lesquels nous formons nos consultants juniors au sein de la Squad Modern Workplace. La présence de ce type de solutions est indispensable pour assurer la sécurité de votre SI en toute sérénité.

Pourquoi faut-il dissuader ce genre d’attaques ?

Aujourd’hui, lorsqu’un poste disparait, nous pouvons effacer tout le contenu du disque à distance si la machine dispose d’une connexion réseau. Cependant, si la machine reste hors connexion, elle reste utilisable pour l’individu qui l’a récupérée et les données présentes potentiellement exploitables.

On peut se dire que la perte d’un poste de travail n’est pas un grand dommage causé pour une grande entreprise. Pourtant, la disparition d'une machine provoque les situations suivantes :

- L’arrêt de l’avancement des tâches d’un collaborateur et par conséquence d’un service.

- Une tâche supplémentaire pour l’équipe de proximité.

- Un incident supplémentaire à devoir être étudier par l’équipe cybersécurité.

- Des recherches en vains faites par les différentes équipes du support et d’ingénierie système.

- Déclencher des actions pour lutter contre le vol de données (Wipe, déclarations de vol, …).

Accumulées, ces actions engendrent un temps de travail conséquent. Il faut savoir que chacune de ces actions se répète à chaque nouveau cas signalé. Des heures de travail qui auraient pu être consacrées à assurer le run ou l’avancement d’un ou plusieurs projets.

Que peut-on faire pour éviter cela ? Donner un antivol avec chaque machine ?

Les données présentes sur la machine sont censées être sécurisées. Le seul moyen de dissuader ces actes serait d’imiter Apple, c'est-à-dire rendre l’appareil inutilisable pour tout individu, hormis le client. Le système d’exploitation ne permet pas d’implémenter un tel niveau de sécurité. Nous devons descendre jusqu'à la couche firmware pour répondre à ce besoin, plus communément appeler BIOS. Une seule option est possible : sécuriser l’accès au BIOS.

En 2022, tous les postes de travail d'entreprise doivent à minima posséder :

- Un mot de passe pour l’accès au BIOS,

- Être en UEFI (Unified Extensible Firmware Interface),

- Désactiver le mode Legacy,

- Activer le Secure Boot,

- Activé la puce TPM (Trusted Platform Module).

Il s’agit là du minimum syndical. Malheureusement, le mot de passe BIOS est le même pour tout un lot de machines, voire un parc entier. Il suffit donc que le mot de passe fuite une fois pour que cette sécurité devienne inexistante.

Les 3 principaux constructeurs (Lenovo, DELL & HP) proposent des solutions afin d’être en mesure de changer ce mot de passe à distance. Le problème final reste le même, l’accès n’est sécurisé que temporairement.

Voici une liste non-exhaustive des attaques qui peuvent être utilisées par un hacker ayant un accès physique à votre machine et cela même si vous avez entièrement sécurisé votre OS :

- Désactivation du Secure Boot afin d’installer un root kit,

- Désactivation du Direct Memory Access (DMA) pour ensuite lire vos informations,

- Formater le disque de votre machine.

Ce qu’il faut bien comprendre, c’est qu’une fois que l’accès à votre BIOS a été compromis, il n’y a plus de point de retour. Vous aurez beau essayer de réinstaller l’OS de votre machine, mettre à jour et réinitialiser votre BIOS, l’accès du hacker à votre machine persistera. Votre seul recours est de faire appel au constructeur ou bien de flasher vous-même votre BIOS, ce qui entrainera la perte de la garantie.

Le deuxième point qu'il faut savoir est que ce type d’attaque est indétectable par l'utilisateur et aucune solution d’antivirus n’est capable de détecter et d’arrêter ce genre d’attaque avant que les dégâts ne soient commis.

Comment sécuriser son BIOS de façon pérenne ?

Voici ce que HP propose depuis déjà 3 ans :

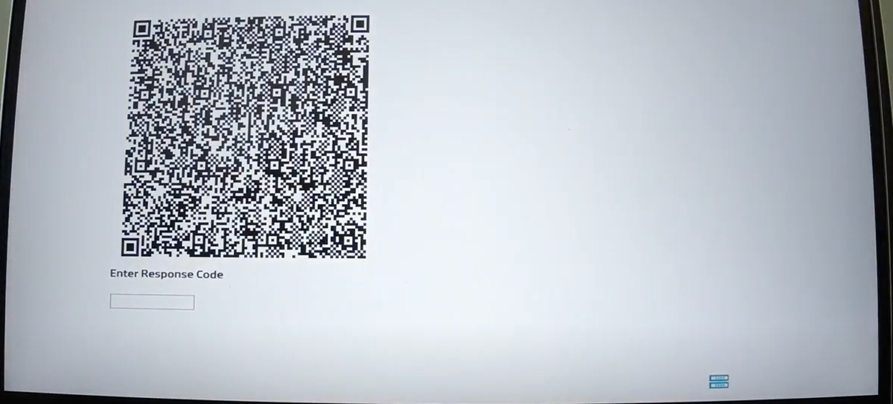

Un QR code ? Entrez un code ? Et oui ! Il s’agit bien d’une authentification à double facteur.

Du MFA sur le BIOS, il fallait y penser et HP le propose avec HP Sure Admin, disponible sur tous les laptops entreprise sortis depuis 2018. Cette solution est d'ailleurs peu connue du public.

HP Sure Admin offre une sécurité moderne pour la configuration et la gestion du BIOS de vos PC. Moderne puisque les administrateurs seront en mesure de gérer le BIOS des machines à distance sans intervention physique.

Cette solution permet de remplacer l’accès traditionnel basé sur les mots de passe par l’utilisation de certificats. HP Sure Admin est une fonctionnalité que les détenteurs de machines HP récente peuvent installer et personnaliser.

Quels sont les prérequis ?

- Un parc de Laptop HP disposant d’une puce SPM,

- Avoir un BIOS à jour est conseillé,

- Windows 10\11 avec Microsoft .Net version 4.8 ou supérieur,

- Déployer les applications suivantes sur les postes de travail (via MECM) :

- HP CMSL (HP Client Management Script Library),

- HP MIK client (Manageability Integration Kit),

- HP BCU (BIOS Configuration Utility).

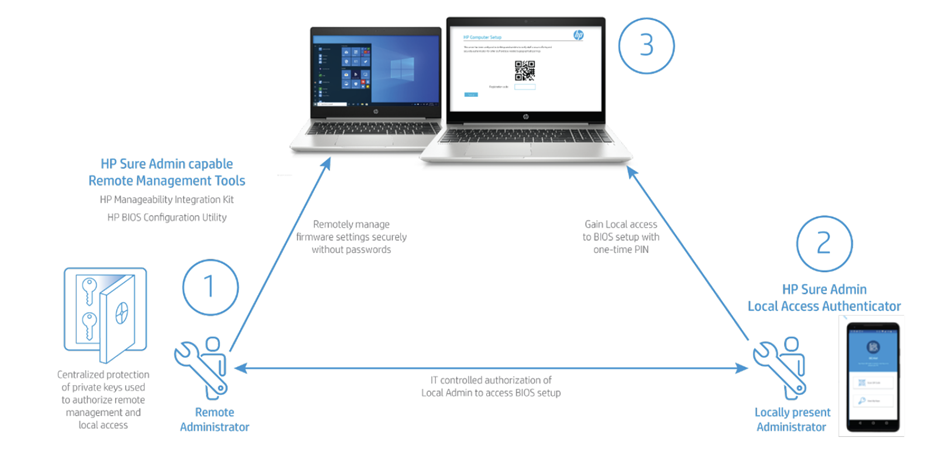

Comment HP Sure Admin fonctionne ?

Concrètement, vous devez provisionner la clé publique de 2 certificats différents sur la puce SPM (Secure Plateform Module) de votre machine. Les clés 2 privées de vos certificats doivent rester dans votre coffre-fort virtuel et ne jamais être transmis sous aucun prétexte. Sans ces 2 clés privées, le hacker sera incapable d’accéder à votre BIOS et de le modifier.

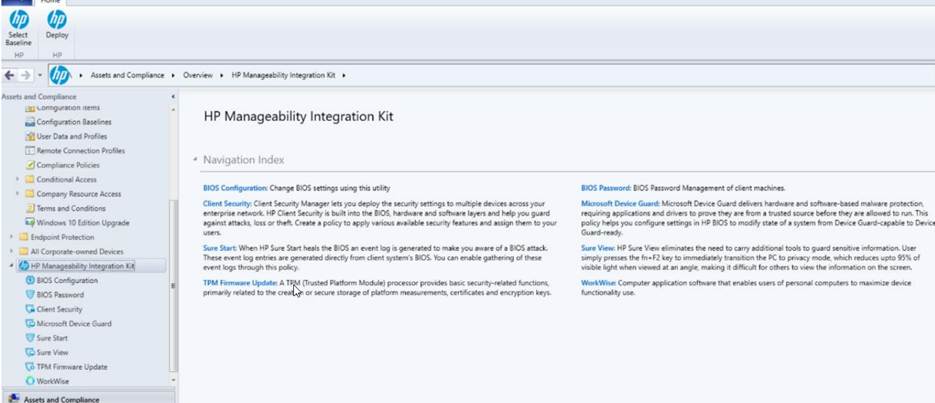

- Utilisation de HP MIK et de HP BCU pour la configuration et la gestion à distance du BIOS.

- Utilisation d’un smartphone disposant de l'application HP Sure Admin pour un accéder à l'interface. utilisateur du BIOS en cas de besoin seulement, puisque vous êtes en mesure de gérer à distance.

- Déployer vos fichiers de configuration vos PC cibles à gérer qui disposent d’une puce SPM en charge le mode d'authentification améliorée du BIOS.

Définitions :

EK : Endorsement Key SK : Signing Key

LAK : Local Access Key EBAM : Enhanced BIOS Authentication Mode

On considère 2 méthodes de fonctionnement :

Une première que l’on pourrait la considérer comme un mode standalone. Voici les étapes nécessaires :

- Il faut d’abord compléter les prérequis.

- Après, vous devez provisionner manuellement les clés publiques de la EK et la SK sur la puce SPM de la machine et activer HP Sure Admin.

- Ensuite, vous devrez créer un nouveau couple de clé via OpenSSL pour la LAK.

- Puis, vous devez générer un QR code permettant de provisionner la clé privée de la LAK de la machine en question et activer l’EBAM.

- Vous devez installer l’application HP Sure Admin (Android \ iOS) sur votre smartphone utilisé pour scanner le QR code précédemment téléchargé.

- Enfin, vous pouvez redémarrer la machine et essayer d’accéder au BIOS en scannant le QR code et en tapant le code PIN.

Cette méthode peut s’avérer utile pour effectuer un PoC sur les différents modèles de votre parc.

Il s’agit du mode conseiller pour une réelle sécurité dans un environnement de poste de travail en production. HP a pour cela créeé un add-on MECM.

- Installer le add-on HP MIK MECM serveur sur l’un de vos points de distribution MECM.

- Packager les applications HP CMSL, BCU, HP client MIK + Maj .NET 4.8 et des BIOS si besoin.

- Générer un QR code à l’aide la clé publique.

- Créer 2 autres applications :

- La 1ère pour provisionner les clés publiques de la EK et la SK sur les puces SPM des PC et activer HP sure Admin, la machine doit redémarrer après cette étape.

- La 2nde pour installer OpenSSL, créer un couple de clés, provisionner la clé privée LAK et activer l’EBAM. Et enfin, envoyer la clé publique de la LAK sur votre serveur HP KMS (hébergé) sur Azure. Il s’agit d’un service auquel il faut souscrire au préalable. La machine doit redémarrer pour prendre en compte les changements.

- Créer une séquence de tâches, rajouter vos applications, les 2 reboot et la déployer sur votre collection ne contenant que des laptops compatibles.

- Vous devez installer l’application HP Sure Admin (Android \ iOS) sur votre smartphone utilisé pour scanner le QR code précédemment téléchargé.

- Enfin, vous pouvez redémarrer la machine et essayer d’accéder au BIOS en scannant le QR code et en tapant le code PIN.

Effectivement, la mise en place de HP Sure Admin n’est pas aisée et nécessite des compétences d’ingénieur poste de travail :

- Packager des applications,

- Créer des scripts PowerShell,

- Utilisation de MECM : Création d’applications, de scripts, de séquences de taches…

- Déployer et suivre le déroulement d’une séquence de tâches depuis la console MECM,

- Une connaissance des composants hardware des modèles de votre parc,

- Des connaissances en cryptographie afin de générer des certificats et des clés RSA.

Heureusement, j’ai pu m’appuyer sur notre Squad Cloud chez Synapsys, afin de proposer des solutions à ces problématiques. Une fois que vous aurez déployé HP Sure Admin sur votre parc, vous serez capable de gérer les BIOS vos machines depuis la console SCCM grâce au add-on HP MIK.

Quelles sont les problématiques rencontrées ?

- La gestion des différend modèles,

- Installer OpenSSL sur des postes (Validation équipe cyber sécurité),

- Utilisation de HP KMS via Azure (validation équipe Cloud),

- Code pin de vérification user à retirer,

- Gérer les accès des comptes guest Azure pour le prestataire chargé de la masterisation.

Cette gestion a malheureusement ces limites, puisque vous ne serez pas en mesure de gérer vos devices uniquement s’ils sont connectés à votre SI. Il faudrait disposer d’un CMG (Cloud Management Gateway) sur Azure et par conséquent des coûts supplémentaires qui fluctuent selon votre usage. La solution avait des limites assez problématiques pour les Hybrid Workplaces.

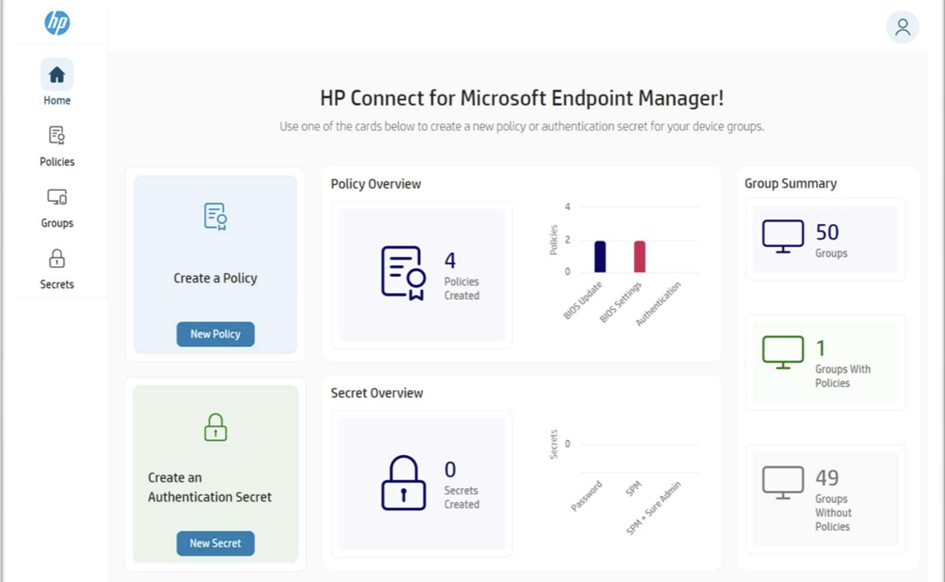

En janvier 2022, HP a sorti HP Connect, il s’agit d’un service SaaS permettant d’utiliser HP Sure Admin et d’autres fonctionnalités connexes à la sécurité via Microsoft Intune. HP a très bien compris la tendance des entreprises qui consiste à passer du on-premise au Cloud. Voici à quoi ressemble le Dashboard sur : admin.hp.com

A quoi sert HP Connect for MEM ?

HP Connect for Microsoft Endpoint Manager vous donne accès aux fonctionnalités suivantes :

- Mise à jour BIOS :

- Avoir un parc à jour sans installer les drivers dès lors sortie,

- Choisir d’installer les mises à jour critique seulement,

- Choisir une version spécifique.

- Configurations du BIOS :

- Possibilité de configurer votre BIOS.

- Méthode d’authentification du BIOS :

- HP Sure Admin,

- Mot de passe classique.

Quels sont les prérequis pour HP Connect ?

Voici la liste des outils dont vous aurez besoin pour la mise en place de HP Connect for MEM :

- Un tenant Azure AD (Active Directory),

- Un tenant Intune Microsoft Endpoint Manager (MEM),

- MEM configure en tant que MDM (Mobile Device Management) pour vos appareils,

- Enrôler vos machines dans l’Azure AD et dans Intune,

- Un abonnement Microsoft 365 E3/A3 ou E5/A5 permettant d’enrôler vos machines Azure,

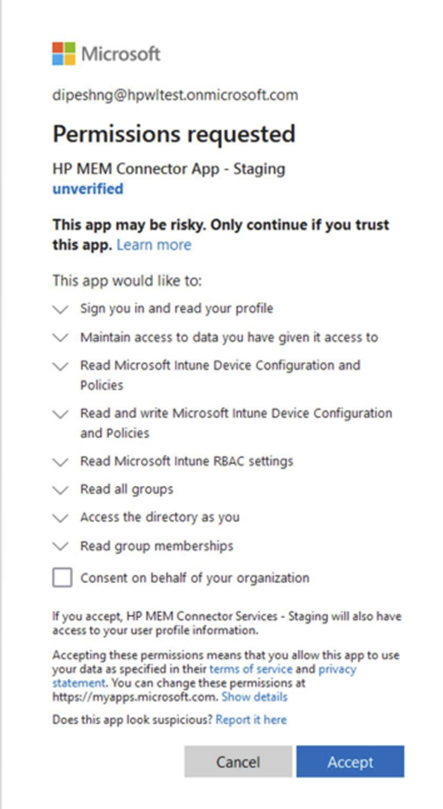

- Autoriser le service SaaS HP Connect à interagir avec votre Tenant AAD.

Comment fonctionne HP Connect ?

Il vous suffit d’accepter la demande de permissions de HP MEM Connector App lorsque vous créez votre tenant Azure et Intune :

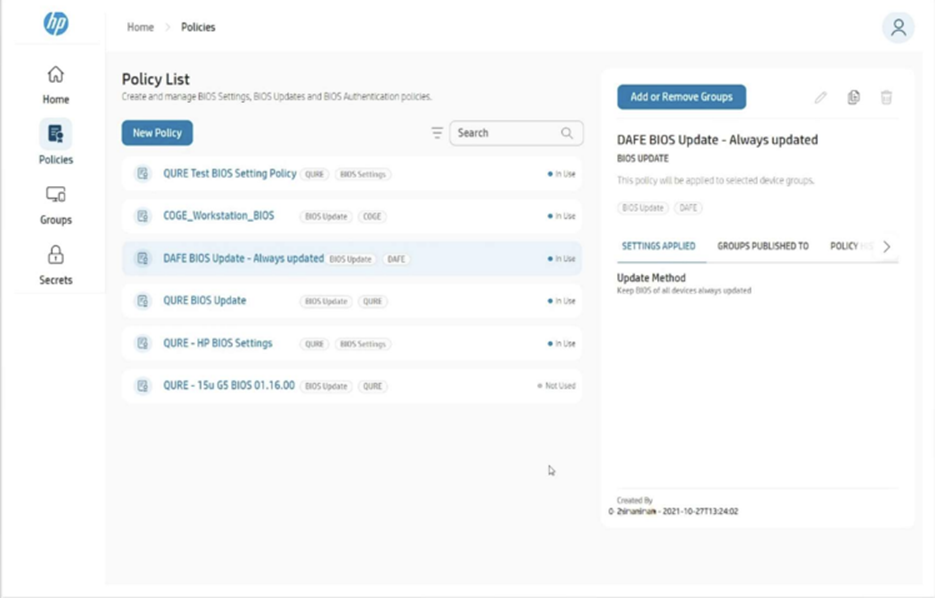

Ensuite, vous aurez accès au Dashboard HP Connect via lequel vous pourrez :

- Créer des policies,

- Editer des policies,

- Mettre à jour le BIOS des devices,

- Appliquer des policies à des groupes de devices Azure AD,

- Avoir un suivie du déploiement des policies.

Quels sont les autres solutions de sécurité pouvant être gérées via HP Connect à l’avenir ?

- HP Sure Start,

- HP Sure Run,

- HP Sure Recover,

- HP Sure Sense,

- HP Sure View,

- HP Sure Click,

- HP Privacy Camera,

- HP Endpoint Security Controller,

- Fonctionnalités liées à la conversion via TPM,

- Amélioration de Microsoft Device Guard.

Conclusion

HP a révolutionné le domaine de la sécurisation des postes de travail avec HP Sure Admin. Aujourd’hui, grâce au couple HP Connect et HP Sure Admin si vous disposez d’un parc de laptops HP vous serez en mesure de pleinement sécuriser leur accès au BIOS.

Si vous êtes intéressé par la mise en place de HP Connect et HP Sure Admin, n'hésitez pas à contacter Synapsys. La mise en place est de HP Connect peut être éligible au programme FastTrack. Pour en savoir plus sur le programme FastTrack, vous pouvez également consulter l’article de Laurent Bigayon, notre Leader Technique Modern Workplace.

Liens vers la documentation HP :

http://hp.com/wolfsecurityforbusiness