MFA obligatoire : une nouvelle étape de sécurité pour Azure et Microsoft 365

Microsoft rend obligatoire l’authentification multifacteur pour ses portails d’administration Azure et Microsoft 365. En imposant la MFA, l’objectif est clair...

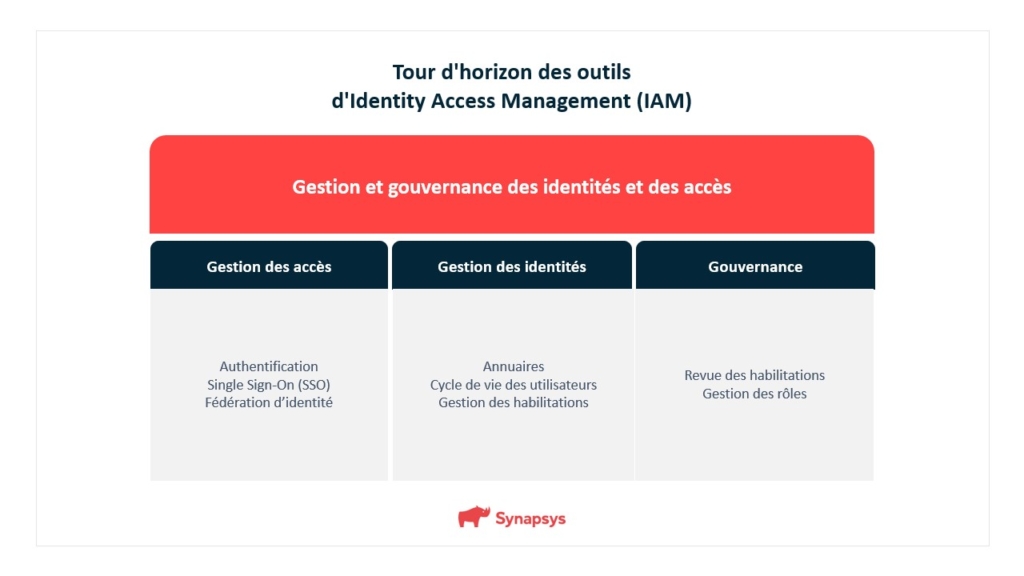

L’Identity and Access Management (IAM) est une démarche essentielle pour garantir la sécurité des SI des organisations. L’IAM se définit comme un ensemble de politiques, de processus et d’outils qui permettent de gérer les identités numériques et de contrôler l’accès aux ressources de l’entreprise. Avec l’IAM, les entreprises peuvent s’assurer que seules les personnes autorisées accèdent aux données dont elles ont besoin, réduisant ainsi les risques de violations de sécurité.

Beaucoup de grandes organisations se développent avec de la croissance externe, et accumulent à travers les fusions et acquisitions un legacy parfois complexe. En matière de gestion des identités et des accès, les entreprises peuvent se retrouver avec de nombreux annuaires disparates, complexes et décentralisés.

La décentralisation des annuaires peut engendrer de nombreuses problématiques, et cette gestion des risques conduit souvent les entreprises à entreprendre un projet d’unification de la gestion des annuaires pour réduire la surface d’attaque. Des outils tels qu’Entra ID disposent de fonctionnalités permettant de rassembler différents annuaires en un seul endroit, facilitant ainsi leur centralisation.

L’accumulation du legacy conduit également les entreprises à s’exposer à des méthodes d’authentification très disparates selon les entités. La question se pose alors de savoir si l’on doit accorder l’accès aux données et aux outils de l’entité principale à une entité récemment acquise, qui dispose d’un niveau de sécurité plus faible, ou si l’on doit mettre à niveau l’entité acquise afin de l’autoriser à accéder aux données une fois que ses systèmes d’authentification sont sécurisés. Effectivement, l’utilisation de systèmes d’authentification multiples et complexes augmente les surfaces d’attaque, car plusieurs systèmes d’authentification sont utilisés au sein de différentes entités.

Les attaques par ingénierie sociale montent en puissance. On assiste ces dernières années à une recrudescence des tentatives d’attaques de types ransomware, chantage, déni de service … qui sont de l’ordre psychologique (et non technique). En matière d’authentification, les risques les plus importants sont l’usurpation d’identité, le vol de données, l’introduction de malware, de ransomware, etc.

En matière de gestion des identités et des accès, la question n’est pas de savoir « si » mais « quand » je vais me faire attaquer. En 2023, plus de 49% du trafic internet mondial était effectué par des bots. En 2024, on dépasse les 50%. Il y a par défaut des dizaines de millions d’ordinateurs qui sont programmés pour essayer de rentrer là où ils peuvent trouver un accès.

À titre d’exemple, MGM est une entreprise de casino qui a subi récemment une attaque d’ingénierie sociale. Pour mettre la main sur certaines informations, les pirates ont appelé le support en se faisant passer pour un employé dont ils ont trouvé le nom sur LinkedIn. Ils ont demandé à réaliser un reset de mot de passe, ce qui leur a permis de s’introduire dans le système. C’est ce qu’on appelle le « voice phishing » ou le « vishing ».

Une gouvernance des identités et des accès se compose de politiques de sécurité, d’outils de détection (IDS, IPS, EDR, SIEM) et d’équipes SOC ou CSIRT dédiées.

Chaque politique de sécurité doit être personnalisée en fonction des différentes typologies de population adressée et leurs usages du SI :

Dans le cadre d’une gouvernance des identités et des accès, il est important de disposer des outils permettant de savoir qui s’est authentifié, sur quelle application et à quel moment. Cela permet de suivre exactement l’état de ses identités à un instant T et d’identifier les failles.

Dans certains secteurs d’activité, on peut s’exposer à des contraintes réglementaires, comme la RGPD ou même d’autres réglementations spécifiques dans le secteur bancaire par exemple. Ces contraintes imposent aux entreprises d’avoir des politiques permettant de détecter qui fait quoi et à quel moment et d’avoir le moyen de récupérer et d’auditer les données.

Parmi les typologies d’outils permettant de gouverner les identités, on retrouve les outils de gestion d’accès, les outils de gestion des identités, puis des outils de gouvernance plus globaux qui permettent de réaliser des revues des habilitations. On parle souvent des « 3A de la gestion d’identité » que sont l’authentification, l’autorisation et l’audit.

Parmi les outils qui permettent d’unifier la gestion des identités, on retrouve Entra ID, AWS Cognito ou Identity Center AWS. Ces outils permettent une forte centralisation afin d’avoir une gestion unique des identités, ce qui peut à la fois être une force et une faiblesse (si jamais un compte centralisé est corrompu, il va être corrompu pour l’intégralité des applications auxquelles il a accès). Ces outils doivent s’accompagner donc d’un durcissement des politiques de gestion des mots de passe ou de MFA.

L’ouverture et la fermeture des accès est une fonctionnalité clé qu’il faut intégrer dans la gouvernance des identités. Lorsqu’un employé change de poste, il va devoir avoir un profil et des accès différents. Il faut donc avoir un suivi des ouvertures et des fermetures d’accès afin de savoir à quelles ressources et applications l’employé a accès.

En matière d’audit des accès, il est important de disposer d’outils de conformité et de suivi des utilisateurs afin de réduire les risques. Il peut s’agir d’audit interne et de revue des rôles, mais aussi d’audit externe pour éviter de laisser des « comptes oubliés » utilisé à des fins de test par exemple.

La réconciliation de référentiel est également un point important à aborder, notamment dans des environnements grands comptes. Cela permet d’éviter d’avoir des utilisateurs présents dans plusieurs référentiels distincts car ils ont changé d’entité.

Article – NTLM vs Kerberos : quelles différences ?

Article – Protocole d’authentification : la fin de NTLM et ses alternatives

Articles similaires

Microsoft rend obligatoire l’authentification multifacteur pour ses portails d’administration Azure et Microsoft 365. En imposant la MFA, l’objectif est clair...

Respecter le principe de moindre privilège Dans le cadre d’une stratégie de gestion des identités et des accès (IAM), il...

NTLM (NT LAN Manager) et Kerberos sont deux protocoles d’authentification utilisés pour vérifier l’identité d’un utilisateur dans un réseau informatique,...