Alors que les entreprises adoptent de plus en plus des architectures serverless, le nombre de fonctions AWS Lambda dans les environnements AWS peut rapidement atteindre des centaines ou des milliers.

Cette prolifération crée un défi opérationnel important : comment les équipes de développement découvrent, comprennent et maintiennent efficacement la visibilité sur leur inventaire de fonctions Lambda ?

LambdaLens relève ce défi grâce à une base de connaissances alimentée par l’IA qui indexe, analyse et fournit automatiquement des capacités de recherche sémantique pour les fonctions Lambda.

L’outil est disponible directement sur github.

Les applications modernes serverless se composent fréquemment de nombreuses fonctions Lambda qui évoluent indépendamment, souvent développées par différentes équipes avec des normes de documentation variables. Les approches traditionnelles de la gestion des fonctions Lambda reposent sur des processus manuels qui n’évoluent pas efficacement.

Les équipes ont généralement recours à la recherche dans la console AWS, à la maintenance de systèmes de documentation distincts, ou dépendent de connaissances tribales pour comprendre les objectifs et les relations des fonctions.

Les frais généraux opérationnels deviennent substantiels si l’on considère que les développeurs passent beaucoup de temps à localiser les fonctions pertinentes, à comprendre les détails de leur mise en œuvre et à déterminer leur rôle au sein d’architectures d’applications plus vastes. Cette inefficacité s’aggrave au fur et à mesure que les organisations étendent leur empreinte sans serveur, ce qui conduit à des silos de connaissances et à une réduction de la vitesse de développement.

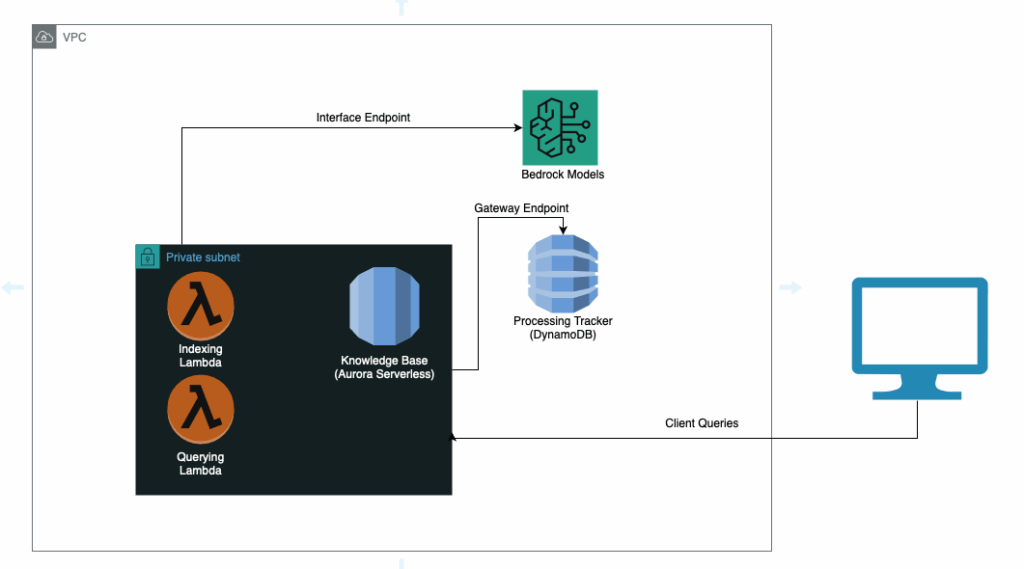

LambdaLens met en œuvre une architecture serverless (Aurora Serverless/Lambda) qui s’appuie sur AWS Bedrock pour des capacités d’analyse de code et de recherche sémantique.

Le système se compose de deux fonctions Lambda principales :

Le composant indexeur découvre systématiquement les fonctions Lambda sur le compte AWS, en extrayant à la fois les métadonnées (variables d’environnement, couches, horodatage de la dernière mise à jour) et le code source.

Ces informations sont traitées par les modèles de langage d’AWS Bedrock pour générer des embeddings sémantiques. Les données traitées sont stockées dans une base de données Aurora RDS configurée dans un VPC pour l’isolation de la sécurité.

L’interface de requête accepte les questions en langage naturel sur les fonctions Lambda et utilise la recherche de similarité vectorielle pour identifier les fonctions pertinentes basées sur la signification sémantique plutôt que sur les correspondances exactes de mots clés.

Cette approche permet aux requêtes telles que « fonctions qui traitent l’authentification de l’utilisateur » ou « lambdas qui interagissent avec les buckets S3 » de renvoyer des résultats précis même lorsque les termes de recherche n’apparaissent pas directement dans les noms ou les descriptions des fonctions.

Lire aussi : Conteneurs AWS : arbitrez entre ECS, EKS et Lambda

Le déploiement de l’infrastructure utilise Terraform pour un provisionnement reproductible dans tous les environnements. Les principaux composants sont les suivants :

Le processus de déploiement comprend trois étapes séquentielles : le provisionnement de l’infrastructure, la construction d’une image de conteneur et la publication sur ECR, et le déploiement de la fonction Lambda. Cette séparation permet des mises à jour indépendantes de l’infrastructure et du code de l’application.

LambdaLens élimine le besoin de cataloguer manuellement les fonctions en maintenant automatiquement un inventaire à jour de toutes les fonctions Lambda. L’analyse alimentée par l’IA génère une documentation complète qui comprend l’objectif de la fonction, les dépendances et les modèles d’intégration sans nécessiter l’intervention du développeur.

La capacité de recherche sémantique transforme les connaissances tribales fragmentées en un référentiel centralisé et consultable. Les équipes peuvent interroger le système en utilisant le langage naturel pour comprendre les relations entre les fonctions, identifier les implémentations similaires et localiser les fonctions ayant des capacités spécifiques.

Pour les organisations opérant à l’échelle, LambdaLens offre la visibilité nécessaire à une gouvernance serverless efficace. Le système suit les métadonnées des fonctions, les modèles de déploiement et les résultats de l’analyse du code, ce qui permet d’établir des rapports de conformité et de surveiller la cohérence de l’architecture.

Le déploiement basé sur le VPC garantit que le code et les métadonnées des fonctions sensibles restent à l’intérieur des limites du réseau privé. Toutefois, les organisations doivent tenir compte des coûts permanents des interface endpoints VPC nécessaires à l’accès aux services d’intelligence artificielle. L’architecture prend en charge le cryptage au repos et en transit, répondant ainsi aux exigences de sécurité de l’entreprise.

Les performances initiales d’indexation dépendent du nombre de fonctions Lambda et de la complexité de leur code. Les organisations disposant de vastes inventaires Lambda doivent s’attendre à ce que les opérations d’indexation prennent plusieurs heures pour la configuration initiale, bien que les mises à jour ultérieures se traitent de manière incrémentielle. Les performances des requêtes permettent généralement d’obtenir des résultats en quelques secondes pour des recherches en langage naturel sur des milliers de fonctions.

Une fois déployée, LambdaLens ne nécessite qu’un minimum d’opérations. La maintenance régulière consiste à surveiller l’utilisation du stockage RDS et les quotas de l’API Bedrock pour garantir une disponibilité constante du service.

LambdaLens représente une solution pratique aux défis de gestion des fonctions Lambda des entreprises grâce à des capacités de découverte automatisée, d’analyse alimentée par l’IA et de recherche sémantique. L’architecture serverless de l’outil s’aligne sur les pratiques cloud-natives modernes tout en apportant des améliorations tangibles de la productivité qui justifient les coûts opérationnels.

Pour les organisations qui évaluent l’adoption de LambdaLens, la décision doit être basée sur l’ampleur de l’utilisation de la fonction Lambda, la taille de l’équipe et les exigences de gouvernance. L’outil apporte le plus de valeur dans les environnements avec de nombreuses fonctions, plusieurs équipes de développement et des besoins de visibilité et de documentation complètes sur les fonctions.