Le modèle Zero Trust s’impose aujourd’hui comme incontournable face à la montée en puissance et à la sophistication des cybermenaces.

Les entreprises doivent adopter une approche qui considère que tout accès, qu’il soit interne ou externe, peut potentiellement représenter un risque pour son SI. Cela exige une validation systématique de chaque demande d’accès au SI, indépendamment de son origine et de son contexte.

Le modèle Zero Trust repose sur une approche de sécurité qui remet en question le principe traditionnel de confiance implicite envers l’utilisateur. Plutôt que de supposer qu’un utilisateur ou un appareil au sein du réseau est fiable, il applique systématiquement le principe « never trust, always verify ».

Chaque demande d’accès est soumise à une authentification et à une inspection afin de détecter toute anomalie avant d’accorder l’accès. Cela permet aussi de sécuriser l’accès aux ressources de l’entreprise via des appareils personnels (BYOD).

Au cœur de cette stratégie, Microsoft Intune se distingue comme un outil essentiel et incontournable pour une gestion optimale des postes de travail ou des terminaux mobiles. Il facilite l’adoption de ce modèle et renforce ainsi la protection des données de l’entreprise.

À travers cet article, découvrons comment Microsoft Intune peut vous aider à adopter le modèle Zero Trust et ainsi prévenir les menaces.

Une des briques à implémenter sera l’utilisation des politiques de conformité.

En définissant et intégrant celles-ci, vous vous assurerez que les périphériques qui doivent accéder aux ressources de votre entreprise répondent aux critères de sécurité établis.

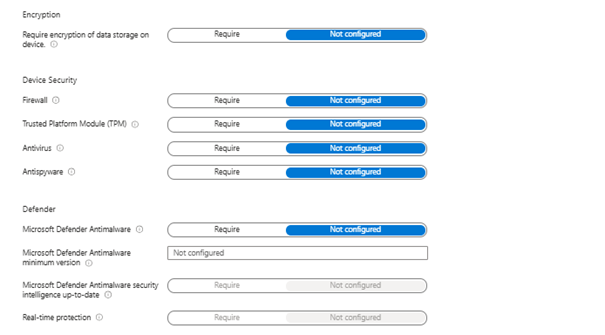

Microsoft Intune permet de mettre en place des règles de conformité « by-design » qui permettent de contrôler notamment l’état de l’antivirus Windows Defender, du firewall Windows, du chiffrement Bitlocker, voire de positionner une exigence sur la version minimale du système d’exploitation.

Petit exemple des règles disponibles par défaut :

Il est également possible de mettre en place des politiques de conformité « Custom » qui iront contrôler des paramétrages propres à votre contexte et qui ne sont pas disponibles par défaut. On peut penser à une vérification de la présence d’un mot de passe BIOS ou à la présence d’un EDR tiers.

Pour plus d’infos : https://learn.microsoft.com/en-us/intune/intune-service/protect/compliance-use-custom-settings

Lors de la création d’une politique de conformité, deux actions seront nécessaires de votre côté :

Lire aussi : Endpoint Security : comment gérer la sécurité dans Intune ?

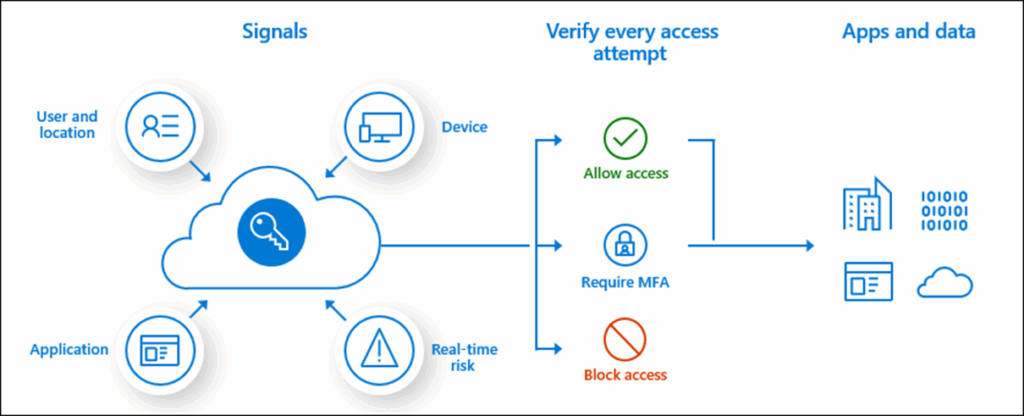

Microsoft Intune fonctionne main dans la main avec Entra ID pour appliquer ces stratégies d’accès conditionnel. L’accès conditionnel est un des piliers du Zero Trust, car il garantit que les utilisateurs et les appareils remplissent des conditions spécifiques avant d’accéder aux ressources.

Les politiques de conformité vues un peu plus haut entrent en jeu à ce moment précis, car un des critères possibles pour l’accès aux ressources de l’entreprise est la conformité du poste. Si le poste n’est pas conforme, il se voit refuser l’accès.

D’autres critères importants sont à prendre en compte, comme l’exigence d’une authentification multifacteur pour vérifier l’identité de l’utilisateur ou l’accès basé sur la localisation, ou là vous pouvez limiter l’accès en fonction des régions géographiques.

Lire aussi : MDM Intune : top 8 des règles d’accès conditionnel

Grâce à Microsoft Intune, vous pouvez gérer directement la sécurisation de vos appareils :

Les stratégies de protection des applications dans Intune permettent de protéger les données d’entreprise au niveau de l’application, sans nécessiter d’inscription de l’appareil. Ceci est particulièrement utile dans les scénarios BYOD (Bring Your Own Device).

Les principales stratégies configurables sont les suivantes :

Pour plus d’informations, rendez-vous ici : App protection policies overview – Microsoft Intune | Microsoft Learn

Un autre des principes clés du modèle Zero Trust est d’accorder aux utilisateurs uniquement l’accès dont ils ont besoin pour effectuer leur tâche.

Microsoft Intune prend en charge cela avec le contrôle d’accès en fonction du rôle (RBAC).

(Exemple : Un technicien de support informatique peut avoir accès à la gestion des appareils dans Intune mais uniquement sur certaines fonctionnalités ou certains devices.)

De manière plus globale, il est possible de faire du RBAC sous Entra ID pour déléguer l’accès aux services M365 par exemple. Il y a des tas de rôles prédéfinis et vous pouvez créer vos propres rôles personnalisés.

Pour plus d’informations liées au RBAC : Documentation Microsoft Entra RBAC – Microsoft Entra ID | Microsoft Learn

Si vous avez le niveau de licence nécessaire, je vous conseille aussi d’utiliser PIM. Privileged Identity Management assure une activation de rôle basée sur l’heure et l’approbation pour atténuer les risques d’autorisations d’accès excessives, injustifiées ou malveillantes sur les ressources qui vous intéressent.

Pour plus d’informations sur PIM : What is Privileged Identity Management? – Microsoft Entra ID Governance | Microsoft Learn

Pour finir, sur la partie Poste de travail et la gestion des administrateurs, je vous conseille la mise en place d’une fonctionnalité désormais bien connue et qui s’appelle LAPS. Une autre fonctionnalité nommée EPM est aussi intéressante pour certains cas d’usages.

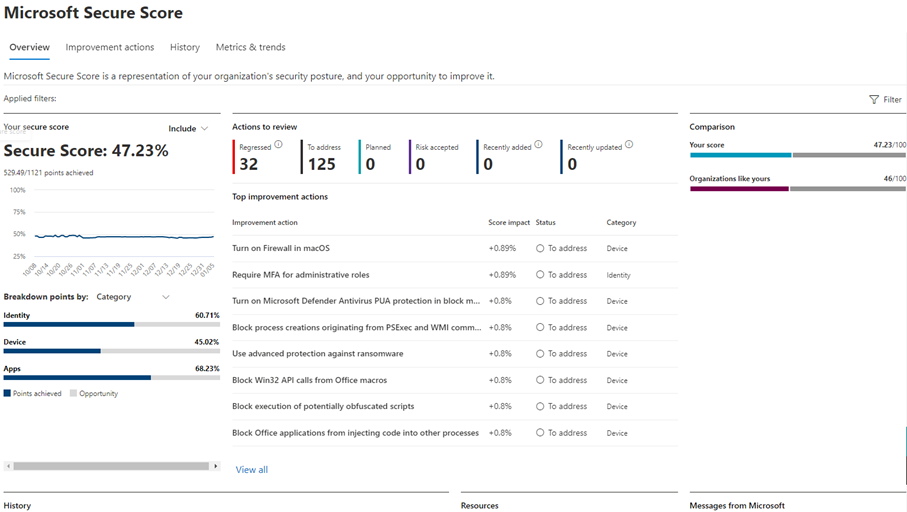

Le Zero Trust nécessite une surveillance continue pour détecter les menaces en temps réel. Microsoft Intune s’intègre à des outils tels que Microsoft Defender et Azure Sentinel pour fournir une surveillance complète de l’ensemble du parc informatique.

Vous pouvez aussi, grâce au Secure Score mesurer la posture de sécurité de votre entreprise et ainsi voir les actions recommandées pour l’améliorer.

La mise en place du modèle Zero Trust avec Microsoft Intune représente une étape cruciale vers une sécurité renforcée et une gestion moderne des appareils.

Vous avez ci-dessus une bonne partie des fonctionnalités à mettre en place pour tendre vers ce modèle.

En adoptant cette approche, les entreprises peuvent minimiser les risques liés aux accès non autorisés et aux menaces internes.

Microsoft Intune, par ses capacités de gestion unifiée, facilite cette transition en offrant des contrôles granulaires et une intégration fluide avec d’autres solutions de sécurité Microsoft comme Defender ou Sentinel.

Mais, réussir cette implémentation demande une stratégie bien pensée, une adoption progressive et une sensibilisation des utilisateurs.

Le Zero Trust nécessite d’être constamment ajusté aux besoins et aux menaces émergentes.

Grâce à lui, les entreprises s’assurent une résilience accrue face aux cyberattaques de plus en plus courantes.